Bonjour à tous ,

Aujourd'hui je vais essayer de vous présenter l'api hooking via l'iat patching.

En effet notre but lors de ce petit billet sera de détourner l'appel d'apis.

J'illustrerais avec un petit exemple de hooking sur le notepad.exe , cependant vous pourriez , après avoir compris le principe , laisser cours à votre imagination afin de creer de multiples attaques.

Cette démonstration de hook sera réalisé dans l'userland (ring3).

Tout d'abord je vais vous exposer ma façon d'opérer :

- Nous allons coder un programme chargé d'injecter notre dll dans le processus cible ( voir billet sur l'injection ).

- Ensuite nous allons coder une dll qui ira modifier directement l'iat du processus cible ( voir billet sur le dump de l'iat ).

Voilà donc les grandes étapes :

- On retrouve le pid de notre processus.

- Nous ouvrons notre processus afin d'avoir un handle sur celui-ci , avec l'api OpenProcess.

- On alloue de la mémoire dans le processus cible , on y écrira le full path de notre dll.

- Nous créons un thread dans le processus sur l'adresse de LoadLibraryA ( exporté par kernel32.dll ) avec comme arguement le path de la dll donc .

- A présent notre dll est loadé par l'application cible.

- Notre dll dès son chargement va aller modifier l'adresse de la fonction à hooker par l'adresse de notre fonction dans l'iat.

L'application à chaque appel de l'api hooké appelera enfaite notre fonction , c'est pour cela qu'elle doit posséder le même prototype que la fonction hooké.

Je tiens aussi à préciser , que la modification de l'iat ne peut se faire qu'après un appel à l'api VirtualProtect.Et ce pour changer l'acces à la zone mémoire , après la modification

nous rétablissons l'accès originel de la zone mémoire.

Voici donc les illustrations :

Tout d'abord l'injecteur : InjecteurDll.

La dll pour hooker le ShellAbout de notepad.exe : HookShellAboutW.dll.

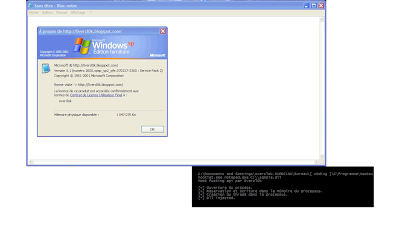

Un petit screenshot pour les plus fainéants :

Puis pour terminé j'ai voulu faire un exemple un peu plus concret mais qui reste très simple.

Imaginons le code d'une petite application permettant de lister les fichiers et dossiers dans le current directory.

Notre but serait de cacher un fichier .

Voici les codes : - HookFindNextFirstFile.dll.

- cible.exe.

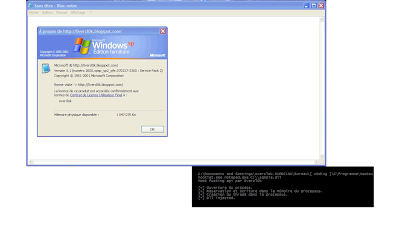

Et un petit screnshot :

J'essairais plus tard de coder un petit rootkit userland prenant le contrôle de l'userland par le biais de hook justement.

Sur ce bonne fin de journée , cya.